Информационная защита - ТОП 50 лучших книг

«Чтобы чему-то научиться, надо применять знания на практике. Именно так мы освоили ремесло взлома» – Майкл Принс и Йоберт Абма, соучредители HackerOne. «Ловушка для багов» познакомит вас с белым хакингом – поиском уязвимостей в системе безопасности. Неважно, являетесь ли вы новичком в области кибербезопасности, который хочет сделать интернет безопаснее, или опытным разработчиком, который хочет писать безопасный код, Питер Яворски покажет вам, как это делается.

В книге рассматриваются распространенные типы ошибок и реальные хакерские отчеты о таких компаниях, как Twitter, Facebook, Google, Uber и Starbucks. Из этих отчетов вы поймете принципы работы уязвимостей и сможете сделать безопасней собственные приложения. Вы узнаете:как работает интернет, и изучите основные концепции веб-хакинга;как злоумышленники взламывают веб-сайты;как подделка запросов заставляет пользователей отправлять информацию на другие веб-сайты;как получить доступ к данным другого пользователя;с чего начать охоту за уязвимостями;как заст…

Это саммари – сокращенная версия книги «Кибербезопасность: правила игры. Как руководители и сотрудники влияют на культуру безопасности в компании» Эллисон Серра. Только самые ценные мысли, идеи, кейсы, примеры.

Представьте, что минуту назад кто-то неизвестный получил полный доступ к банковским счетам вашей компании. Или к личным данным сотрудников. Или к вашим ключевым коммерческим тайнам. Что делать?! И если этого еще не произошло, риск кибератаки все равно очень велик: достаточно, к примеру, поделиться конфиденциальными подробностями в ответе на письмо, которое якобы отправил ваш коллега… Уверены ли вы, что виртуальный разум вашей компании защищен надежно? Это зависит отнюдь не только от бдительности айтишников. Эллисон Серра объясняет, что должен понимать и делать для кибербезопасности каждый сотрудник компании – от директора до менеджера по персоналу. Ее инструкции просты, но очень эффективны. Минимум сложных технических подробностей, максимум здравого смысла!

В формате PDF A4 сохранён издательский м…

Пособие содержит систематическое изложение учебного материала, входящего в учебную программу дисциплин «Правовое регулирование рекламы и связей с общественностью» программ бакалавриата, «Правовое регулирование коммуникативной деятельности» программ магистратуры Института филологии, журналистики и межкультурной коммуникации ЮФУ. Рассматриваются темы, раскрывающие содержание российского законодательства о рекламе, описаны международные стандарты рекламы и законодательство о рекламе отдельных зарубежных стран.

Предназначено для обучающихся по программам бакалавриата (направление 42.03.01 «Реклама и связи с общественностью в социальной сфере»), а также по программе магистратуры «Бренд-коммуникации в журналистике, рекламе и PR» (направление 42.00.00 «Средства массовой информации и информационно-библиотечное дело»).

В статье раскрыто понятие информационных активов. Защита информационных активов заключается в поддержании целостности, доступности и, если требуется, конфиденциальности информации в системах бизнеса. Разработан математический алгоритм сравнения вариантов системы защиты информации, который представляет собой ряд последовательных этапов, обеспечивающих отбор подмножества недоминируемых вариантов и выявление лучшего. На основе сформулированных принципов, а также типовых требований по защите информации автором разработана концептуальная модель инфраструктуры защиты бизнес-процессов с учетом внешних негативных воздействий на информационные ресурсы. Для реализации основной функции (обеспечить защиту), учитывая характер возможных угроз, система защиты информации должна обладать определенными свойствами, что отражено в нотациях универсального языка моделирования UML.

В коллективной монографии предпринята попытка междисциплинарного анализа коммуникативно-цивилизационной природы феномена фейков и постправды, включая оценочно-эмоциональные факторы в формировании и динамике смысловой картины мира, с учетом современных медийных технологий. Детально рассмотрены семантика и прагматика фейков, их зависимость от целевых контекстов, социально-культурных практик, порождение и применение фейков в сетевой коммуникации, конфликтах исторической памяти и информационных войнах. Специальное внимание уделяется персонологическому измерению фейков, дисбалансу между правами, свободой и ответственностью в публичной коммуникации. Тем самым акцент в осмыслении фейков переносится с оценки истинности на отношение к истине, на ответственность за «взятие слова».

Книга рассчитана на специалистов и широкий круг интересующихся проблемами современных социальной коммуникации.

В формате PDF A4 сохранен издательский макет книги.

Учебное пособие представляет собой систематическое изложение проблемного материала, входящего в программу дисциплины междисциплинарной университетской академической мобильности (МУАМ) «Международные стандарты правовой защиты интеллектуальной собственности, информации и информационных технологий» юридического факультета Южного федерального университета. В пособии рассмотрены понятие, юридические свойства и виды информации, а также информация как объект правоотношений, информационные технологии и информационные системы. Последовательно охарактеризованы положения международных норм и принципов, сформированных в эпоху зарождения информационного общества; освещены международные соглашения и нормы «мягкого права», посвященные цифровому обществу (digital age). Раскрыты основные направления обеспечения информационной безопасности; проведен анализ правового регулирования общественных отношений в информационно-телекоммуникационной сети Интернет. Изучена практика ЕСПЧ и опыт национальных законодательств в сфере инфо…

Сегодня все испортить можно в один клик. Мы живем в мире мнений, где каждый из нас – телеканал имени себя с собственной аудиторией. И может быть достаточно одного негативного репоста или дизлайка, чтобы испортить вашу репутацию. Как этого не допустить?

Говорят, предупрежден – значит вооружен. Эта книга не только предупреждает, но и предлагает действенную методику по выстраиванию репутации от ведущих экспертов репутационного маркетинга.

В формате PDF A4 сохранен издательский макет книги.

В этой книге вы найдете опыт человека не иллюзиониста, а естествоиспытателя. Жизнь, в которой он играет главную свою роль.

Если бы ему в руки попалось такое же пособие лет 20 назад, то эти годы проплывали бы на естественных волнах, а не в хаосе, шторме, гневе и страданиях.

Здесь вы откроете темы практического применения холотропного дыхания, висцеральной практики и психосоматики.

Для читателей, которые хотят жить, радоваться и любить.

Администрация сайта ЛитРес не несет ответственности за представленную информацию. Могут иметься медицинские противопоказания, необходима консультация специалиста.

В этой книге вы найдете опыт человека не иллюзиониста, а естествоиспытателя. Жизнь, в которой он играет главную свою роль.

Если бы ему в руки попалось такое же пособие лет 20 назад, то эти годы проплывали бы на естественных волнах, а не в хаосе, шторме, гневе и страданиях.

Здесь вы откроете темы практического применения холотропного дыхания, висцеральной практики и психосоматики.

Для читателей, которые хотят жить, радоваться и любить.

Администрация сайта ЛитРес не несет ответственности за представленную информацию. Могут иметься медицинские противопоказания, необходима консультация специалиста.

Сегодня все испортить можно в один клик. Мы живем в мире мнений, где каждый из нас – телеканал имени себя с собственной аудиторией. И может быть достаточно одного негативного репоста или дизлайка, чтобы испортить вашу репутацию. Как этого не допустить?

Говорят, предупрежден – значит вооружен. Эта книга не только предупреждает, но и предлагает действенную методику по выстраиванию репутации от ведущих экспертов репутационного маркетинга.

Учебно-методическое пособие призвано помочь научиться определять актуальный состав мер и требований согласно действующим законам Российской Федерации при написании практических работ по дисциплине «Организационное и правовое обеспечение информационной безопасности». Помимо этого, разъясняются цели, задачи и требования к оформлению практической работы.

Цифровая среда – Интернет, социальные сети, приложения – является неотъемлемой частью той «мультиреальности», в которой существует современный человек. Естественно, что вместе с неоспоримой пользой виртуальность приносит в нашу жизнь и огромные риски. Сейчас цифровой мир – это джунгли, подчас населённые не самыми приятными (и небезопасными!) формами жизни. Таким он и останется, пока в нём не будет наведён порядок.

Перед вами не очередная «страшилка», а экспертная оценка цифрового мира на основе большого объёма изученных данных. В книге рассматриваются проблемы цифровой зависимости и отчуждения подростков, воздействия деструктивных сообществ и токсичного контента, защиты от фишинга, поиска и оценки достоверности информации, а также другие явления цифровой среды. Ситуация в Сети очень быстро меняется, порождая новые опасности, поэтому основная задача – не только рассказать о существующих рисках, но и научить вас самостоятельно разбираться в методах защиты.

В формате PDF A4 сохранён издательский дизайн.

Учебно-методическое пособие призвано помочь обучающемуся в выборе средств защиты информации в зависимости от объекта, который является целью защиты от несанкционированного доступа, а также оказать помощь при выполнении практических работ по дисциплине «Обеспечение информационной безопасности проектирования, создания, модернизации объектов информатизации на базе компьютерных систем в защищенном исполнении». Кроме того, разъясняются цели, задачи и требования к оформлению практической работы.

Учебное пособие включает в себя теоретическую часть, примеры практических заданий и контрольные вопросы. Предназначено для студентов направлений УГСН 10.00.00 «Информационная безопасность» при освоении дисциплин «Управление информационной безопасностью», «Управление рисками информационной безопасности», «Аттестация и аудит информационной безопасности», а также может использоваться при переподготовке руководителей и специалистов по информационной безопасности как коммерческих, так и государственных организаций.

Монография посвящена правовой характеристике участия граждан в противодействии информационным угрозам безопасности государства как разновидности участия граждан в обеспечении национальной безопасности, выявлению его форм и видов, а также формулированию концептуальных правовых основ привлечения граждан к участию в обеспечении информационной безопасности.

Монография посвящена правовой характеристике участия граждан в противодействии информационным угрозам безопасности государства как разновидности участия граждан в обеспечении национальной безопасности, выявлению его форм и видов, а также формулированию концептуальных правовых основ привлечения граждан к участию в обеспечении информационной безопасности.

В данной статье автором с помощью пакета программ ScicosLab проводится экспериментальное моделирование распространенных защищенных систем связи и их экспериментальный анализ с помощью известных методов нелинейной динамики (временные и спектральные диаграммы, фазовые портреты, показатель Херста, максимальный показатель Ляпунова, BDS-статистика). В качестве распространенных защищенных систем связи были выбраны система связи на основе прямого расширения спектра, система связи на основе шумоподобных сигналов, предложенная А. А. Шагаровой, система связи на основе хаотической маскировки и система связи на основе хаотической модуляции, представленная устройством имитозащиты контролируемых объектов с повышенной структурной скрытностью сигналов-переносчиков. В результате проведенных исследований установлено, что системы связи на основе хаотических сигналов в целом являются более предпочтительными для защищенных систем связи, чем системы связи на основе шумоподобных сигналов.

Чем авторизация отличается от аутентификации? Как сохранить конфиденциальность и провести тестирование на проникновение? Автор отвечает на все базовые вопросы и на примерах реальных инцидентов рассматривает операционную безопасность, защиту ОС и мобильных устройств, а также проблемы проектирования сетей. Книга подойдет для новичков в области информационной безопасности, сетевых администраторов и всех интересующихся. Она станет отправной точкой для карьеры в области защиты данных.

Учебное пособие посвящено проблеме противодействия ложной и недостоверной информации, поступающей к человеку из разных источников – от СМИ до бытовых сплетен и слухов, определяющих общественное мнение. Подробно рассматриваются такие понятия как «дезинформация» и «речевой аферизм». На анализе фактического социально ориентированного материала даются правила и рекомендации по обеспечению информационной безопасности человека, попавшего в агрессивную информационную среду, в том числе в сети Интернет.

В заданиях для самостоятельной работы читателям предлагается провести самостоятельный анализ действий по обеспечению информационной безопасности.

Пособие адресовано студентам и аспирантам факультетов информационной безопасности, журналистики, менеджмента, юридических, а также всем, кто самостоятельно желает овладеть принципами верного восприятия распространенных коммуникативных форм общения.

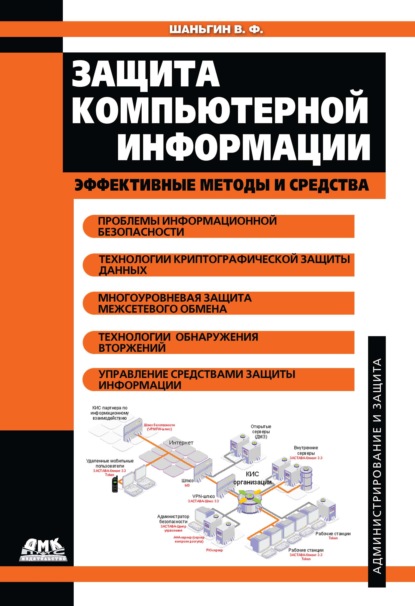

Формулируются основные понятия и определения защиты информации, анализируются угрозы информационной безопасности в компьютерных системах и сетях. Обсуждаются базовые понятия и принципы политики безопасности. Анализируются международные и отечественные стандарты информационной безопасности. Описываются основные криптографические методы и алгоритмы защиты компьютерной информации. Обосновываются многоуровневая защита и комплексный подход к обеспечению информационной безопасности корпоративных систем и сетей. Рассматривается защита информации в распространенных операционных системах. Описываются базовые технологии защиты межсетевого обмена данными. Обсуждаются методы и средства антивирусной защиты. Описывается организационно-правовое обеспечение информационной безопасности на основе государственных стандартов и руководящих документов Государственной технической комиссии России.

Книга рекомендуется в качестве учебного пособия для студентов вузов, обучающихся по специальностям направления «Информатика и вычисли…

Пособие содержит описание основных понятий информационной безопасности; угроз и уязвимостей информационных систем; стандартов защиты данных; методов и средств аутентификации, контроля доступов; политик и моделей безопасности; технической защиты информации; организационно-правового обеспечения информационной безопасности.

В учебнике раскрыта сущность цифровой экономики, рассматривается совокупность взаимосвязанных понятий, принципов, методов и методик, нормативно-правового регулирования, охватывающих различные аспекты практики управления в современных условиях, как на уровне предоставления государственных услуг и сервисов, так и на уровне управления электронным бизнесом. Излагаются основные положения по характеристике цифрового государства, построения цифрового профиля гражданина и организации, необходимых для развития единой цифровой государственной облачной платформы и платформ предоставления государственных и коммерческих услуг организаций, а также вопросы информационной безопасности с учетом результатов рыночных преобразований на транспорте, а также с целью разработки методики использования цифровых технологий. Включен практический материал.

Настоящий учебник соответствует требованиям, изложенным в Федеральном образовательном стандарте высшего профессионального образования последнего поколения.

Для студентов высших уче…

Это саммари – сокращенная версия книги. Только самые ценные мысли, идеи, кейсы, примеры.

Представьте, что минуту назад кто-то неизвестный получил полный доступ к банковским счетам вашей компании. Или к личным данным сотрудников. Или к вашим ключевым коммерческим тайнам. Что делать?! И если этого еще не произошло, риск кибератаки все равно очень велик: достаточно, к примеру, поделиться конфиденциальными подробностями в ответе на письмо, которое якобы отправил ваш коллега… Уверены ли вы, что виртуальный разум вашей компании защищен надежно? Это зависит отнюдь не только от бдительности айтишников. Эллисон Серра объясняет, что должен понимать и делать для кибербезопасности каждый сотрудник компании – от директора до менеджера по персоналу. Ее инструкции просты, но очень эффективны. Минимум сложных технических подробностей, максимум здравого смысла!

Эта книга о том, как обеспечить нашим детям безопасность при пользовании благами информационных и компьютерных технологий, сохранить их здоровье и минимизировать негативное воздействие оказываемое электронными устройствами и информационными продуктами.

НЕЗАКОННОЕ ПОТРЕБЛЕНИЕ НАРКОТИЧЕСКИХ СРЕДСТВ, ПСИХОТРОПНЫХ ВЕЩЕСТВ, ИХ АНАЛОГОВ ПРИЧИНЯЕТ ВРЕД ЗДОРОВЬЮ, ИХ НЕЗАКОННЫЙ ОБОРОТ ЗАПРЕЩЕН И ВЛЕЧЕТ УСТАНОВЛЕННУЮ ЗАКОНОДАТЕЛЬСТВОМ ОТВЕТСТВЕННОСТЬ.

По мере того как сбор личных данных набирает обороты, а их использование – силу, автор Кариеса Велиз показывает, как крупные компании и правительства нарушают нашу конфиденциальность, границы личных данных, почему это важно и что мы можем и должны с этим сделать.

Когда вы выключаете будильник на телефоне ранним утром, целый ряд организаций и компаний сразу же узнает, когда вы просыпаетесь, где вы спали и кто находится рядом. Проверяя погоду, прокручивая ленту? социальных сетей, просматривая «рекомендации» друзей – каждым из этих действий вы ставите под угрозу конфиденциальность своих личных данных.

Представлены методология исследования массовой коммуникации, понятия и основные единицы социально-психологического анализа, когнитивной психологии, феномены массового сознания, а также проблемы идентичности, особенности медийного дискурса о смысле и ценности этнической и религиозной идентичностей с привлечением примеров медийных текстов и дискурсов.

Предназначено для магистрантов, обучающихся по направлению 42.04.02 «Журналистика».