По всем вопросам обращайтесь на: info@litportal.ru

(©) 2003-2024.

✖

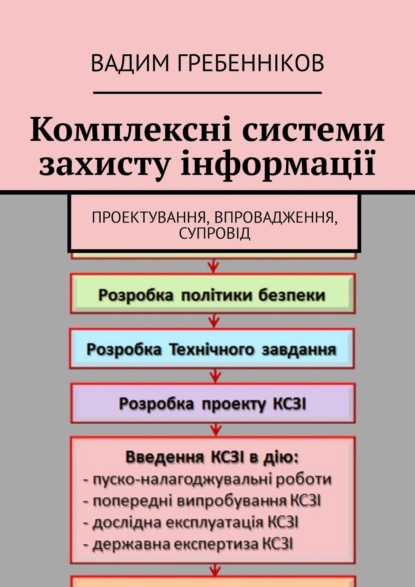

Комплексні системи захисту інформації. Проектування, впровадження, супровід

Настройки чтения

Размер шрифта

Высота строк

Поля

– результатiв виконання користувачем операцiй з обробки iнформацii;

– спроб несанкцiонованих дiй з iнформацiею;

– фактiв надання та позбавлення користувачiв права доступу до iнформацii та ii обробки;

– результатiв перевiрки цiлiсностi засобiв захисту iнформацii.

Забезпечуеться можливiсть проведення аналiзу реестрацiйних даних виключно користувачем, якого уповноважено здiйснювати управлiння засобами захисту iнформацii i контроль за захистом iнформацii в системi (адмiнiстратор безпеки).

Реестрацiя здiйснюеться автоматичним способом, а реестрацiйнi данi захищаються вiд модифiкацii та знищення користувачами, якi не мають повноважень адмiнiстратора безпеки.

Реестрацiя спроб несанкцiонованих дiй з iнформацiею, що становить державну таемницю, а також конфiденцiйноi iнформацii про фiзичну особу, яка законом вiднесена до персональних даних, повинна супроводжуватися повiдомленням про них адмiнiстратора безпеки.

12. Ідентифiкацiя та автентифiкацiя користувачiв, надання та позбавлення iх права доступу до iнформацii та ii обробки, контроль за цiлiснiстю засобiв захисту в системi здiйснюеться автоматизованим способом.

13. Передача службовоi i таемноi iнформацii з однiеi системи до iншоi здiйснюеться у зашифрованому виглядi або захищеними каналами зв'язку згiдно з вимогами законодавства з питань технiчного та криптографiчного захисту iнформацii.

14. Порядок пiдключення систем, в яких обробляеться службова i таемна iнформацiя, до глобальних мереж передачi даних визначаеться законодавством.

15. У системi здiйснюеться контроль за цiлiснiстю програмного забезпечення, яке використовуеться для обробки iнформацii, запобiгання несанкцiонованiй його модифiкацii та лiквiдацiя наслiдкiв такоi модифiкацii.

Контролюеться також цiлiснiсть програмних та технiчних засобiв захисту iнформацii. У разi порушення iх цiлiсностi обробка в системi iнформацii припиняеться.

Органiзацiйнi засади забезпечення захисту iнформацii

16. Для забезпечення захисту iнформацii в системi створюеться комплексна система захисту iнформацii (далi – КСЗІ), яка призначаеться для захисту iнформацii вiд:

– витоку технiчними каналами, до яких належать канали побiчних електромагнiтних випромiнювань i наведень (далi – ПЕМВН), акустично-електричнi та iншi канали, що утворюються пiд впливом фiзичних процесiв пiд час функцiонування засобiв обробки iнформацii, iнших технiчних засобiв i комунiкацiй;

– несанкцiонованих дiй з iнформацiею, у тому числi з використанням комп'ютерних вiрусiв;

– спецiального впливу на засоби обробки iнформацii, який здiйснюеться шляхом формування фiзичних полiв i сигналiв та може призвести до порушення ii цiлiсностi та несанкцiонованого блокування.

Захист iнформацii вiд витоку технiчними каналами забезпечуеться в системi у разi, коли в нiй обробляеться iнформацiя, що становить державну таемницю, або коли вiдповiдне рiшення щодо необхiдностi такого захисту прийнято розпорядником iнформацii.

Захист iнформацii вiд несанкцiонованих дiй, у тому числi вiд комп'ютерних вiрусiв, забезпечуеться в усiх системах.

Захист iнформацii вiд спецiального впливу на засоби обробки iнформацii забезпечуеться в системi, якщо рiшення про необхiднiсть такого захисту прийнято розпорядником iнформацii.

17. Вiдповiдальнiсть за забезпечення захисту iнформацii в системi, своечасне розроблення необхiдних для цього заходiв та створення системи захисту покладаеться на керiвника органiзацii, яка е власником (розпорядником) системи, та керiвникiв ii структурних пiдроздiлiв, що забезпечують створення та експлуатацiю системи.

18. Органiзацiя та проведення робiт iз захисту iнформацii в системi здiйснюеться службою захисту iнформацii (далi – СЗІ), яка забезпечуе визначення вимог до захисту iнформацii в системi, проектування, розроблення i модернiзацiю КСЗІ, а також виконання робiт з ii експлуатацii та контролю за станом захищеностi iнформацii.

СЗІ утворюеться згiдно з рiшенням керiвника органiзацii, що е власником (розпорядником) системи.

У разi коли обсяг робiт, пов'язаних iз захистом iнформацii в системi, е незначний, захист iнформацii може здiйснюватися однiею особою.

19. Захист iнформацii на всiх етапах створення та експлуатацii системи здiйснюеться вiдповiдно до розробленого СЗІ плану захисту iнформацii в системi.

План захисту iнформацii в системi мiстить:

– завдання захисту, класифiкацiю iнформацii, яка обробляеться в системi, опис технологii обробки iнформацii;

– визначення моделi загроз для iнформацii в системi;

– основнi вимоги щодо захисту iнформацii та правила доступу до неi в системi;

– перелiк документiв, згiдно з якими здiйснюеться захист iнформацii в системi;

– перелiк i строки виконання робiт службою захисту iнформацii.

20. Вимоги та порядок створення КСЗІ встановлюються Адмiнiстрацiею Держспецзв'язку (далi – Адмiнiстрацiя).

Вимоги до захисту iнформацii кожноi окремоi системи встановлюються технiчним завданням на створення системи або КСЗІ.

21. У складi системи захисту повиннi використовуватися засоби захисту iнформацii з пiдтвердженою вiдповiднiстю.

У разi використання засобiв захисту iнформацii, якi не мають пiдтвердження вiдповiдностi на момент проектування системи захисту, вiдповiдне оцiнювання проводиться пiд час державноi експертизи системи захисту.

22. Порядок проведення державноi експертизи системи захисту, державноi експертизи та сертифiкацii засобiв технiчного i криптографiчного захисту iнформацii встановлюеться Адмiнiстрацiею.

Органи виконавчоi влади, якi мають дозвiл на провадження дiяльностi з технiчного захисту iнформацii для власних потреб, вправi за згодою департаменту органiзовувати проведення державноi експертизи системи захисту на пiдприемствах, в установах та органiзацiях, якi належать до сфери iх управлiння.

Порядок проведення такоi експертизи встановлюеться органом виконавчоi влади за погодженням з Адмiнiстрацiею.

23. Виконавцем робiт iз створення системи захисту може бути суб'ект господарськоi дiяльностi або орган виконавчоi влади, який мае лiцензiю або дозвiл на право провадження хоча б одного виду робiт у сферi технiчного захисту iнформацii, необхiднiсть проведення якого визначено технiчним завданням на створення системи захисту.

Для проведення iнших видiв робiт з технiчного захисту iнформацii, на провадження яких виконавець не мае лiцензii (дозволу), залучаються спiввиконавцi, що мають вiдповiднi лiцензii.

Якщо для створення системи захисту необхiдно провести роботи з криптографiчного захисту iнформацii, виконавець повинен мати лiцензii на провадження виду робiт у сферi криптографiчного захисту iнформацii або залучати спiввиконавцiв, що мають вiдповiднi лiцензii.

2. Нормативнi документи ТЗІ та етапи створення КСЗІ в ІТС

Основнi нормативно-правовi акти Украiни

Закон Украiни «Про захист iнформацii в iнформацiйно-телекомунiкацiйних системах».

Правила забезпечення захисту iнформацii в iнформацiйних, телекомунiкацiйних та iнформацiйно-телекомунiкацiйних системах, затвердженi постановою Кабiнету Мiнiстрiв Украiни вiд 29.03.2006 №373 з останнiми змiнами згiдно ПКМУ №938 вiд 07.09.2011.

Державнi стандарти Украiни та Росii

ДСТУ 2226—93. Автоматизованi системи. Термiни та визначення.

ДСТУ 2851—94. Програмнi засоби ЕОМ. Документування результатiв випробувань.

ДСТУ 2853—94. Програмнi засоби ЕОМ. Пiдготовлення i проведення випробувань.

ДСТУ 3396.0—96. Технiчний захист iнформацii. Основнi положення.