По всем вопросам обращайтесь на: info@litportal.ru

(©) 2003-2024.

✖

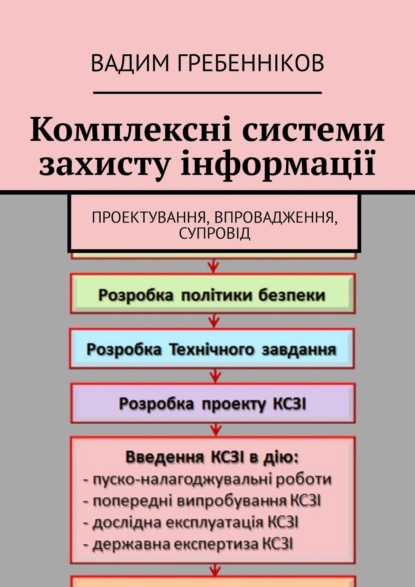

Комплексні системи захисту інформації. Проектування, впровадження, супровід

Настройки чтения

Размер шрифта

Высота строк

Поля

– акт про завершення дослiдноi експлуатацii

– акт про завершення робiт зi створення КСЗІ

5.8. Державна експертиза КСЗІ:

– заявка на проведення державноi експертиза КСЗІ

– експертний висновок щодо вiдповiдностi КСЗІ вимогам НД ТЗІ

– атестат вiдповiдностi КСЗІ вимогам НД ТЗІ

– наказ про дозвiл на обробку в ІТС iнформацii, яка пiдлягае захисту

6. Супровiд КСЗІ:

– наказ про порядок забезпечення захисту iнформацii в ІТС

– iнструкцiя щодо забезпечення правил обробки ІзОД в ІТС

– iнструкцiя з антивiрусного захисту iнформацii в ІТС

– iнструкцiя про порядок використання засобiв КЗІ в ІТС

– iнструкцiя про порядок облiку та використання машинних носiiв iнформацii

– iнструкцiя з правил управлiння паролями в ІТС

– iнструкцiя про порядок створення i зберiгання резервних копiй iнформацiйних ресурсiв ІТС

– iнструкцiя про порядок проведення контролю режиму обробки та захисту iнформацii в ІТС

– iнструкцiя про порядок супроводу та модернiзацii КСЗІ в ІТС

– iнструкцiя про порядок вiдновлювальних та ремонтних робiт ІТС

– iншi iструкцii.

3. 1-й етап – формування вимог до КСЗІ

1-й етап – формування вимог до КСЗІ в ІТС – складаеться з таких заходiв:

– обгрунтування необхiдностi створення КСЗІ i призначення СЗІ;

– категорiювання ІТС;

– обстеження середовищ функцiонування ІТС;

– опис моделi порушника полiтики безпеки iнформацii;

– опис моделi загроз для iнформацii;

– формування завдання на створення КСЗІ.

Пiдставою для визначення необхiдностi створення КСЗІ е норми та вимоги чинного законодавства, якi встановлюють обов’язковiсть обмеження доступу до певних видiв iнформацii або забезпечення ii цiлiсностi чи доступностi, або прийняте власником iнформацii рiшення щодо цього, якщо нормативно-правовi акти надають йому право дiяти на власний розсуд.

Вихiднi данi для обгрунтування необхiдностi створення КСЗІ у загальному випадку одержуються за результатами:

– аналiзу нормативно-правових актiв (державних, вiдомчих та таких, що дiють в межах установи, органiзацii, пiдприемства), на пiдставi яких може встановлюватися обмеження доступу до певних видiв iнформацii чи заборона такого обмеження, або визначатися необхiднiсть забезпечення захисту iнформацii згiдно з iншими критерiями;

– визначення наявностi у складi iнформацii, яка пiдлягае автоматизованiй обробцi, таких ii видiв, що потребують обмеження доступу до неi або забезпечення цiлiсностi чи доступностi вiдповiдно до вимог нормативно-правових актiв;

– оцiнки можливих переваг (фiнансово-економiчних, соцiальних тощо) експлуатацii ІТС у разi створення КСЗІ.

На пiдставi НД ТЗІ 2.5-005-99 «Класифiкацiя АС i стандартнi функцiональнi профiлi захищеностi оброблюваноi iнформацii вiд НСД» за сукупнiстю характеристик ІТС видiлено три iерархiчнi класи, вимоги до функцiонального складу КЗЗ яких iстотно вiдрiзняються.

Клас «1» – одномашинний однокористувачевий комплекс, який обробляе iнформацiю однiеi або кiлькох категорiй конфiденцiйностi. Особливостi такого класу:

– в кожний момент часу з комплексом може працювати тiльки один користувач, хоч у загальному випадку осiб, що мають доступ до комплексу, може бути декiлька, але всi вони повиннi мати однаковi повноваження (права) щодо доступу до iнформацii, яка оброблюеться;

– технiчнi засоби (носii iнформацii i засоби У/В) з точки зору захищеностi вiдносяться до однiеi категорii i всi можуть використовуватись для збереження i У/В всiеi iнформацii.

Приклад – автономна ПЕОМ, доступ до якоi контролюеться з використанням органiзацiйних заходiв.

Клас «2» – локалiзований багатомашинний багатокористувачевий комплекс, який обробляе iнформацiю рiзних категорiй конфiденцiйностi. Істотна вiдмiна вiд попереднього класу – наявнiсть користувачiв з рiзними повноваженнями по доступу i/або технiчних засобiв, якi можуть одночасно здiйснювати обробку iнформацii рiзних категорiй конфiденцiйностi. Приклад – ЛОМ.

Клас «3» – розподiлений багатомашинний багатокористувачевий комплекс, який обробляе iнформацiю рiзних категорiй конфiденцiйностi. Істотна вiдмiна вiд попереднього класу – необхiднiсть передачi iнформацii через незахищене середовище або, в загальному випадку, наявнiсть вузлiв, що реалiзують рiзну полiтику безпеки. Приклад – глобальна мережа.

На пiдставi проведеного аналiзу приймаеться рiшення про необхiднiсть створення КСЗІ, пiсля чого вiдповiдальний за ТЗІ органiзацii-власника (розпорядника) ІТС готуе для керiвника органiзацii 3 накази:

1) про створення Служби захисту iнформацii в ІТС (далi – СЗІ), порядок створення, завдання, функцii, структура та повноваження якоi визначено в НД 1.4-001-2000 «Типове положення про СЗІ в АС»;

2) про призначення комiсii з категорiювання ІТС, завдання та повноваження якоi визначено в НД ТЗІ 1.6-005-2013 «Положення про категорiювання об’ектiв, де циркулюе iнформацiя з обмеженим доступом, що не становить державноi таемницi»;

3) про призначення комiсii з обстеження середовищ функцiонування ІТС, завдання та повноваження якоi визначено в ДСТУ 3396.1—96 «Технiчний захист iнформацii. Порядок проведення робiт».

До складу СЗІ, який визначаеться наказом, повиннi призначатися фахiвцi з таких питань:

– захисту iнформацii вiд витоку технiчними каналами;

– захисту каналiв зв’язку i комутацiйного обладнання,

– налагодження i адмiнiстрування засобiв захисту iнформацii,

– керування базами даних захисту iнформацii;

– налагодження i керування активним мережевим обладнанням;

– захищених технологiй обробки iнформацii.