По всем вопросам обращайтесь на: info@litportal.ru

(©) 2003-2024.

✖

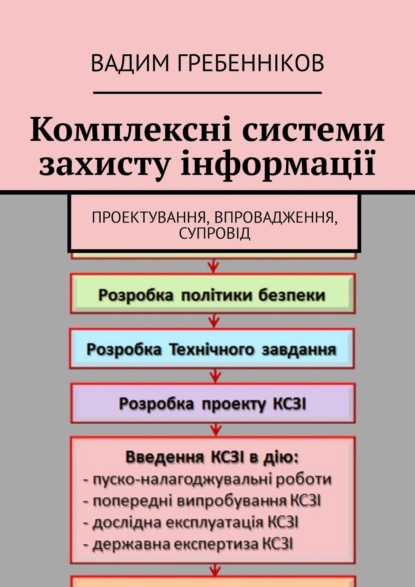

Комплексні системи захисту інформації. Проектування, впровадження, супровід

Настройки чтения

Размер шрифта

Высота строк

Поля

– опис фiзичного середовища (до акту додаються генеральний i ситуацiйний плани, схеми систем життезабезпечення та заземлення).

4. Модель порушника безпеки iнформацii в ІТС

На пiдставi Акту обстеження та визначення загроз для ІТС СЗІ розробляе «Модель порушника безпеки iнформацii в ІТС», яка затверджуеться керiвником органiзацii-власника (розпорядника) ІТС, та вноситься, за необхiдностi, до вiдповiдних роздiлiв Плану захисту.

Модель порушника – це абстрактний формалiзований або неформалiзований опис дiй порушника, який вiдображае його практичнi та теоретичнi можливостi, апрiорнi знання, час i мiсце дii тощо. Як порушник розглядаеться особа, яка може одержати несанкцiонований доступ (далi – НСД) до роботи з включеними до складу ІТС засобами.

Модель порушника повинна визначати:

– можливi цiлi порушника та iх градацiя за ступенями небезпечностi для ІТС та iнформацii, що потребуе захисту;

– категорii персоналу, користувачiв ІТС та стороннiх осiб, iз числа яких може бути порушник;

– припущення про квалiфiкацiю порушника;

– припущення про характер його дiй.

Метою порушника можуть бути:

– отримання необхiдноi iнформацii у потрiбному обсязi та асортиментi;

– мати можливiсть вносити змiни в iнформацiйнi потоки у вiдповiдностi зi своiми намiрами (iнтересами, планами);

– нанесення збиткiв шляхом знищення матерiальних та iнформацiйних цiнностей.

Порушники спочатку подiляються на двi основнi групи: зовнiшнi та внутрiшнi.

Зовнiшнiх порушникiв можна роздiлити на:

– добре озброену та технiчно оснащену групу, що дiе зовнi швидко i напролом;

– поодиноких порушникiв, що не мають допуску на об'ект i намагаються дiяти потайки й обережно, так як вони усвiдомлюють, що сили реагування мають перед ним переваги.

Стороннi особи, що можуть бути порушниками:

– клiенти (представники органiзацiй, громадяни);

– вiдвiдувачi (запрошенi з якого-небудь приводу);

– представники органiзацiй, взаемодiючих з питань забезпечення систем життедiяльностi органiзацii (енерго-, водо-, теплопостачання тощо);

– представники конкуруючих органiзацiй (iноземних служб) або особи, що дiють за iх завданням;

– особи, якi випадково або навмисно порушили пропускний режим (без мети порушити безпеку);

– будь-якi особи за межами контрольованоi зони.

Потенцiальних внутрiшнiх порушникiв можна роздiлити на:

– допомiжний персонал об'екту, що допущений на об'ект, але не допущений до життево важливого центру ІТС;

– основний персонал, що допущений до життево важливого центру (найбiльш небезпечний тип порушникiв);

– спiвробiтникiв служби безпеки, якi часто формально не допущенi до життево важливого центру ІТС, але реально мають достатньо широкi можливостi для збору необхiдноi iнформацii i скоення акцii.

Серед внутрiшнiх порушникiв можна видiлити такi категорii персоналу:

– користувачi (оператори) системи;

– персонал, що обслуговуе технiчнi засоби (iнженери, технiки);

– спiвробiтники вiддiлiв розробки та супроводження програмного забезпечення (прикладнi та системнi програмiсти);

– технiчний персонал, що обслуговуе будiвлю (прибиральницi, електрики, сантехнiки та iншi спiвробiтники, що мають доступ до будiвлi та примiщення, де розташованi компоненти ІТС);

– спiвробiтники служби безпеки;

– керiвники рiзних рiвнiв та посадовоi iерархii.

Крiм професiйного шпигунства, можна видiлити три основних мотиви порушень: безвiдповiдальнiсть, самоствердження та корисливий iнтерес.

При порушеннях, викликаних безвiдповiдальнiстю, користувач цiлеспрямовано або випадково виробляе руйнуючi дii, якi не пов'язанi проте зi злим умислом. У бiльшостi випадкiв це наслiдок некомпетентностi або недбалостi. Деякi користувачi вважають одержання доступу до системних наборiв даних значним успiхом, затiваючи свого роду гру заради самоствердження або у власних очах, або в очах колег.

Порушення безпеки ІТС може бути викликано корисливим iнтересом користувача ІТС. У цьому випадку вiн буде цiлеспрямовано намагатися подолати систему захисту для несанкцiонованого доступу до iнформацii в ІТС.

Усiх порушникiв можна класифiкувати за такими ознаками:

– за рiвнем знань про ІТС;

– за рiвнем можливостей;

– за часом дii;

– за мiсцем дii.

За рiвнем знань про ІТС (в залежностi вiд квалiфiкацii та професiйноi майстерностi):

– володiе низьким рiвнем знань, але вмiе працювати з технiчними засобами ІТС;

– володiе середнiм рiвнем знань та практичними навичками роботи з технiчними засобами ІТС та iх обслуговування;

– володiе високим рiвнем знань у галузi програмування та обчислювальноi технiки, проектування та експлуатацii ІТС;

– знае структуру, функцii й механiзми дii засобiв захисту iнформацii в ІТС, iх недолiки та можливостi.

За рiвнем можливостей (в залежностi вiд методiв i засобiв, що використовуються):

– застосовуе чисто агентурнi методи отримання вiдомостей;