По всем вопросам обращайтесь на: info@litportal.ru

(©) 2003-2024.

✖

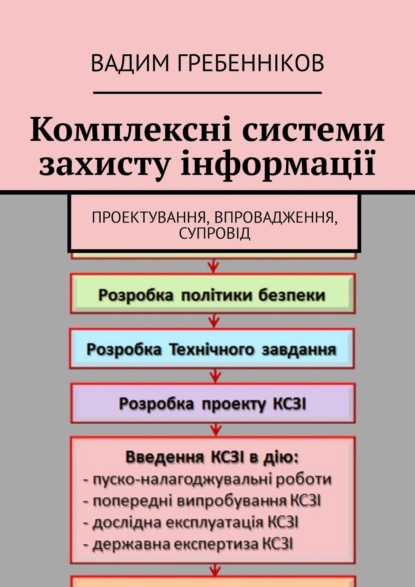

Комплексні системи захисту інформації. Проектування, впровадження, супровід

Настройки чтения

Размер шрифта

Высота строк

Поля

Всi можливi канали витоку iнформацii (КВІ) класифiкуються за двома критерiями:

– наявнiсть доступу до ІТС;

– стан функцiонування ІТС.

За першим критерiем КВІ можуть бути роздiленi на такi, що:

– не вимагають доступу, тобто дозволяють отримувати необхiдну iнформацiю дистанцiйно (наприклад, шляхом вiзуального спостереження через вiкна примiщень ІТС),

– вимагають доступу в примiщення ІТС. У свою чергу, такi канали можуть не залишити слiдiв в ІТС (наприклад, вiзуальний перегляд зображень на екранах монiторiв або документiв на паперових носiях), а можуть i залишити тi чи iншi слiди (наприклад, розкрадання документiв або машинних носiiв iнформацii).

За другим критерiем КВІ можуть бути роздiленi на:

– потенцiйно iснуючi незалежно вiд стану ІТС (наприклад, викрадати носii iнформацii можна незалежно вiд того, в робочому станi знаходяться засоби АС чи нi);

– iснуючi тiльки в робочому станi ІТС (наприклад, побiчнi електромагнiтнi випромiнювання та наведення).

В результатi такоi класифiкацii отримаемо 6 класiв КВІ, якi мають таку орiентовну характеристику:

– 1-й клас – КВІ, якi проявляються безвiдносно до обробки iнформацii без доступу до елементiв ІТС (пiдслуховування розмов, а також провокування на розмови осiб, що мають вiдношення до ІТС, i використання зловмисником вiзуальних, оптичних та акустичних засобiв);

– 2-й клас – КВІ, якi проявляються у процесi обробки iнформацii без доступу до елементiв ІТС (електромагнiтнi випромiнювання рiзних пристроiв ІТС, апаратури та лiнiй зв'язку, паразитнi наведення в ланцюгах харчування, телефонних мережах, системах теплопостачання, вентиляцii тощо);

– 3-й клас – КВІ, якi проявляються безвiдносно до обробки iнформацii з доступом до елементiв ІТС, але без змiни останнiх (всiлякi види копiювання носiiв iнформацii i документiв, а також розкрадання виробничих вiдходiв);

– 4-й клас – КВІ, якi проявляються у процесi обробки iнформацii з доступом до елементiв ІТС, але без змiни останнiх (запам'ятовування та копiювання iнформацii в процесi обробки, використання програмних закладок тощо);

– 5-й клас – КВІ, якi проявляються безвiдносно до обробки iнформацii з доступом до елементiв ІТС i зi змiною останнiх (пiдмiна та розкрадання носiiв iнформацii й апаратури, впровадження у програмне забезпечення шкiдливих кодiв, вiрусiв тощо);

– 6-й клас – КВІ, якi проявляються у процесi обробки iнформацii з доступом до елементiв ІТС i зi змiною останнiх (незаконне пiдключення до апаратури та лiнiй зв'язку, а також зняття iнформацii з лiнiй живлення рiзних елементiв ІТС).

На пiдставi Акту обстеження та Моделi порушника полiтики безпеки СЗІ розробляе «Модель загроз дляiнформацii в ІТС», яка затверджуеться керiвником органiзацii-власника (розпорядника) ІТС, та вноситься, за необхiдностi, до вiдповiдних роздiлiв Плану захисту та Технiчного завдання на створення КСЗІ. Модель загроз мае мiстити формалiзований або неформалiзований опис методiв i засобiв здiйснення загроз для iнформацii, яка потребуе захисту.

Модель загроз повинна визначити:

– перелiк можливих типiв загроз, класифiкований за результатом впливу на iнформацiю, тобто на порушення яких ii властивостей вони спрямованi (конфiденцiйностi, цiлiсностi або доступностi iнформацii);

– перелiк можливих способiв реалiзацii загроз певного типу (способiв атак) вiдносно рiзних iнформацiйних об’ектiв ІТС у рiзному станi класифiкований, наприклад, за такими ознаками, як компонент обчислювальноi системи ІТС або програмний засiб, уразливостi яких експлуатуються порушником, причини виникнення вiдповiдноi уразливостi тощо.

Загрози для iнформацii, що обробляеться в ІТС, залежать вiд характеристик ОС, апаратного складу, програмних засобiв, фiзичного середовища, персоналу, технологiй обробки та iнших чинникiв i можуть мати об'ективну або суб'ективну природу.

Загрози, що мають суб'ективну природу, подiляються на випадковi (ненавмиснi) та навмиснi. Мають бути визначенi основнi види загроз для безпеки iнформацii, якi можуть бути реалiзованi стосовно ІТС i повиннi враховуватись у моделi загроз, наприклад:

– змiна умов фiзичного середовища (стихiйнi лиха i аварii, як землетрус, повiнь, пожежа або iншi випадковi подii);

– збоi та вiдмови у роботi технiчних або програмних засобiв (далi – ПЗ) ІТС;

– наслiдки помилок пiд час проектування та розробки компонентiв ІТС (технiчних засобiв, технологii обробки iнформацii, ПЗ, засобiв захисту, структур даних тощо);

– помилки персоналу (користувачiв) ІТС пiд час експлуатацii;

– навмиснi дii (спроби) потенцiйних порушникiв.

Випадковi загрози суб’ективноi природи – це помилковi дii персоналу по неуважностi, недбалостi, незнанню тощо, але без навмисного намiру.

До них вiдносяться:

– дii, що призводять до вiдмови ІТС (окремих компонентiв), руйнування апаратних, програмних, iнформацiйних ресурсiв (обладнання, каналiв зв’язку, видалення даних, програм тощо);

– ненавмисне пошкодження носiiв iнформацii;

– неправомiрна змiна режимiв роботи ІТС (окремих компонентiв, обладнання, ПЗ тощо), iнiцiювання тестуючих або технологiчних процесiв, якi здатнi призвести до незворотних змiн у системi (наприклад, форматування носiiв iнформацii);

– неумисне зараження ПЗ комп’ютерними вiрусами;

– невиконання вимог до органiзацiйних заходiв захисту чинних в ІТС розпорядчих документiв;

– помилки пiд час введення даних в систему, виведення даних за невiрними адресами пристроiв, внутрiшнiх i зовнiшнiх абонентiв тощо;

– будь-якi дii, що можуть призвести до розголошення конфiденцiйних вiдомостей, атрибутiв розмежування доступу, втрати атрибутiв тощо;

– неправомiрне впровадження та використання заборонених полiтикою безпеки ПЗ (наприклад, навчальнi та iгровi програми, системне i прикладне забезпечення тощо);

– наслiдки некомпетентного застосування засобiв захисту тощо.

Навмиснi загрози суб’ективноi природи – це дii порушника, спрямованi на проникнення в систему та одержання можливостi НСД до ii ресурсiв або дезорганiзацiю роботи ІТС та виведення ii з ладу.

До них вiдносяться:

– порушення фiзичноi цiлiсностi ІТС (окремих компонентiв, пристроiв, обладнання, носiiв iнформацii);

– порушення режимiв функцiонування (виведення з ладу) систем життезабезпечення ІТС (електроживлення, заземлення, охоронноi сигналiзацii, кондицiонування тощо.);

– порушення режимiв функцiонування ІТС (обладнання i ПЗ);

– впровадження та використання комп’ютерних вiрусiв, закладних (апаратних i програмних) i пiдслуховуючих пристроiв, iнших засобiв розвiдки;

– використання (шантаж, пiдкуп тощо) з корисливою метою персоналу ІТС;

– крадiжки носiiв iнформацii, виробничих вiдходiв (роздрукiв, записiв, тощо);

– несанкцiоноване копiювання носiiв iнформацii;

– читання залишковоi iнформацii з оперативноi пам’ятi ЕОТ, зовнiшнiх накопичувачiв;

– одержання атрибутiв доступу з наступним iх використанням для маскування пiд зареестрованого користувача;

– неправомiрне пiдключення до каналiв зв’язку, перехоплення даних, що передаються, аналiз трафiку тощо;